¿Qué marco de trabajo se debe recomendar para establecer un sistema completo de administración de seguridad informática en una organización?

ISO/IEC 27000

Que es el Dominio de una función

Es el conjunto de todos los valores en x que puede tomar la función o la gráfica es dibujada o tiene valor.

Comando para verificar los puertos en escucha de nuestro servidor

netstat

¿Cuál es el género literario que se caracteriza por permitir desarrollar un tema determinado de una manera libre y personal?

El ensayo.

Los errores en tiempo de ejecución, producidos por un ingreso erróneo de datos se controla con:

- If else

- Elif

- Try except

- Isnumeric() o is text()

Try except

Según el objeto de estudio las ciencias se clasifican en dos grandes grupos. Cuáles son las ciencias que concentran su atención en la realidad material, objetiva, tangible, se encargan de estudiar hechos, auxiliándose de la observación y la experimentación.

Empíricas o Factuales

Indique a que amenaza de software corresponde el siguiente concepto: El objetivo de esta amenaza es convencer al usuario de que visite un sitio web malicioso e ilegítimo redireccionando la URL legítima.

Farmming

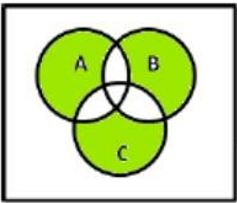

¿Cuál es la expresión del área pintada?

La respuesta es:

[A - (B U C)] U [B - (A U C)] U [C – (B U A)]

¿Cuál es el Firewall instalado por defecto en distribuciones Ubuntu?

UFW

¿En qué difiere la comunicación escrita de la comunicación oral?

En la forma en la que esta se expresa.

Escoja usted tiene una tupla de 5 frutas, identifique que opción corresponde.

- [pera, manzana, naranja, limón, mango]

- (pera, manzana, naranja, limón, mango)

- {pera, manzana, naranja, limón, mango}

(pera, manzana, naranja, limón, mango)

Los sentidos son un elemento clave en la adquisición del conocimiento. Cuál es el tipo de conocimiento que no requiere de procesos mentales distintos de nuestros cinco sentidos y no proviene de un proceso formativo o educativo.

Conocimiento empírico

¿Cuál es la diferencia entre los hackers de sombrero negro y los de sobrero blanco?

Un hacker de sombrero negro es una persona que intenta obtener acceso no autorizado a sistemas informáticos o sistemas operativos mediante un ataque de fuerza bruta u otras tácticas con fines maliciosos, mientras que los hackers de sombrero blanco utilizan algunas de las mismas tácticas con un objetivo totalmente diferente: ayudar a las organizaciones a solucionar las vulnerabilidades para proteger los datos y mantener los datos sensibles a salvo de actores maliciosos.

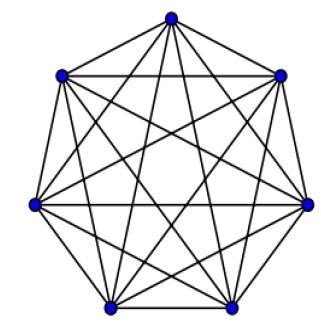

Determine el número de aristas o arcos del siguiente grafo aplicando la formula. cuanto es el valor de K=?

k=21

¿Cuál operador redirige la salida de pantalla a un archivo y lo concatena al final?

>>

Existen dos formas para identificar la idea principal de un texto, la semántica y la sintáctica, ¿Cómo se utiliza cada una?

La forma sintáctica, se refiere a la identificación de las palabras clave en el párrafo por la repetición de las mismas.

La forma semántica, se refiere a la evaluación de la necesidad de la frase para darnos cuenta si es o no el sustento del párrafo.

Considere la siguiente función:

def devuelve_frutas(* frutas):

for elemento in frutas:

yield from elemento

La llamada a la función es la siguiente:

Frutas=devuelve_frutas("pera","manzana","mango","limon", "naranja")

print(next(Frutas))

print(next(Frutas))

El resultado es:

- p,e

- pera, manzana

- n,a

p,e

Cuál es el método por el cual se establece una relación concreta e intensiva entre el investigador y el hecho social o los actores sociales, de los que se obtienen datos que luego se sintetizan para desarrollar la investigación.

Método cualitativo

Un especialista en ciberseguridad trabaja con el personal de TI para establecer un plan eficaz de seguridad informática ¿Qué combinación de principios de seguridad constituye la base de un plan de seguridad?

Confidencialidad, Integridad y disponibilidad

¿Qué son los conjuntos intersecantes?

Dos conjuntos no vacíos, que tienen elementos comunes.

¿Cuál es el nombre del proceso que controla Apache y que se maneja con systemctl?

apache2

En todo proceso de comunicación es fundamental tener en mente el correcto funcionamiento de tres aspectos, ¿Cuáles son?

La voz, la personalidad y el lenguaje que utiliza quien comunica.

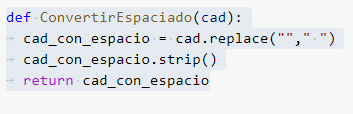

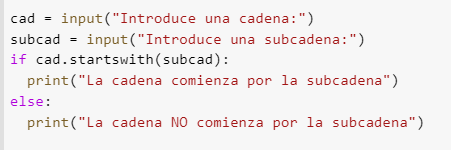

Analice el siguiente código

Que resultado obtendría al ingresar "hola mundo verde".

h o l a m u n d o v e r d e

El método científico es un procedimiento utilizado para descubrir nuevos conocimientos a partir de nuestras impresiones, opiniones o conjeturas, examinando las mejores evidencias disponibles en favor y en contra de ellas. Para desarrollar el método es necesario seguir pasos lógicos y sistemáticos. Indique de manera secuencial y ordenada cuáles son esos pasos:

Observación, Formulación del problema y elaboración de la pregunta. Planteamiento de una hipótesis. Verificación o Experimentación. Análisis de datos. Conclusiones.

Los usuarios informan que el acceso a la red es lento. Después de preguntar a los empleados, el administrador de red descubrió que un empleado descargó un programa de análisis de terceros para la impresora. ¿Qué tipo de malware puede introducirse, que provoque el rendimiento lento de la red?

Gusano

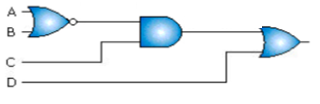

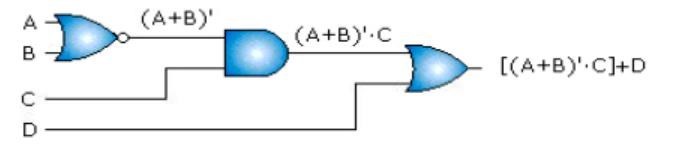

¿Cuál es el valor que se obtiene como resultado en el siguiente gráfico?

¿Qué comando me permite ver los procesos corriendo en el servidor?

ps

Un grupo de trabajadores de una empresa recibió un ofrecimiento de manera oral, mismo que no fue cumplido, los trabajadores no tienen objeto de reclamo, ¿A qué se debe eso?

A que no existe un documento por escrito que respalde el ofrecimiento.

Analice e indique el resultado obtenido:

Primer input: "hoy en las noche comeré pollo"

Segundo input: "hoy en la noche"

Resultado: La cadena comienza por la subcadena

Para la recopilación de información se pueden recurrir a distintas fuentes de información. Indique en los siguientes ejemplos a qué tipo de fuente se refieren.

a. Obra de arte creativa

b. Una disertación o tesis

a. Fuente primaria

b. Fuente secundaria

Inundación de paquetes SYN ¿A que tipo de ciberataque corresponde?

Denegación Distribuida de Servicio.

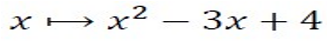

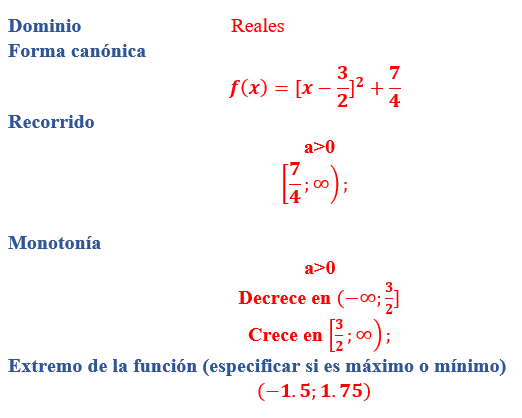

De la siguiente función cuadrática obtenga.

- Dominio

- Forma canónica

- Recorrido

- Monotonía

- Extremo de la función (especificar si es máximo o mínimo)

¿Con qué comando puedo ver los paquetes instalados en una máquina Ubuntu?

dpkg -l

Indique a qué tipo de ensayo pertenece el siguiente ejemplo:

Antonio redacta un ensayo acerca de la ortografía en la nueva era digital con la intención de demostrar que los medios digitales han contribuido en parte a empobrecer la ortografía de los internautas. Antonio deberá explicar claramente su argumento. Dar ejemplos concretos, respaldar con pruebas para poder convencer a sus lectores de la tesis principal de su ensayo.

Ensayo argumentativo

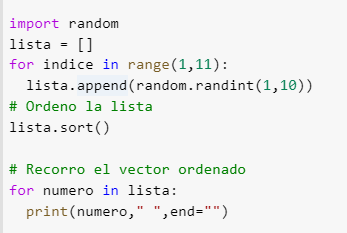

Analice el siguiente código e indique qué imprime:

Resultado:

1 2 3 3 4 6 6 6 8 10

Se están estudiando los efectos de un medicamente recetado para una enfermedad crónica pero que no tiene cura conocida (por ejemplo, la diabetes). Así, se divide un conjunto de personas diabéticas en un grupo de estudio y otro de control, para administrarles a una como el medicamento y, a las otras, un placebo. Luego se intenta medir los efectos sobre el estado de salud de los participantes.

A qué método de investigación corresponde el ejemplo:

Método cuantitativo

Indique a que tipo de ciberataque corresponde lo siguiente:

Consiste en introducir código maligno en el Lenguaje de Consulta Estructurado (SQL), a través del cual se producen las comunicaciones de una base de datos. Como consecuencia, toda información recogida en esa base de datos puede ser robada o alterada.

Ataque de inyección SQL

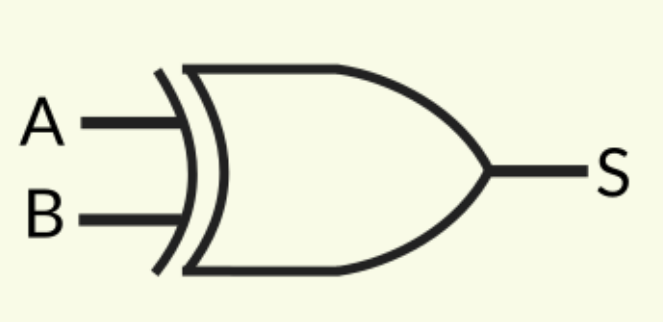

¿Cuál es el símbolo y la tabla de verdad de una compuerta lógica XOR?

¿Qué hace el comando pwd?

Imprime la ruta del directorio actual de trabajo.

Indique a qué función del lenguaje pertenece la siguiente frase:

“Que desastre produjeron las lluvias”

Emotiva o expresiva.

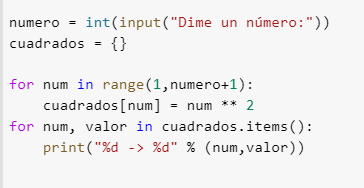

7.Analice e indique el resultado del siguiente código:

Resultado ingresando el número 5

Un grupo de etólogos se instala en un bosque desierto para examinar a un grupo de leones y evidenciar qué ocurre cuando un macho toma la manada de otro que ya estaba viejo, y así poder determinar cuál es el desenlace de un león anciano que abandona su propia manada por no poder ya hacerse cargo de ella.

Determine a qué técnica de investigación y a qué tipo de técnica corresponde el ejemplo.

Observación no participante